靶场练习、挖漏洞实战

- 其他必学:等级保护、应急响应、MSF

(这些内容都是基础,面试会问到)

## 2、其他

不是必须掌握,但是学了可以写在简历上作为加分项的技能。

时间充分的话一定要提前学习:

- 隧道、内网、权限提升、社工、溯源、代码审计

# 二、从投递简历角度的来说

简历最核心的是“专业技能”和“项目经验”两块。

## 1、专业技能

在你学习了各种技能以后,可以写在简历上,不...

护网&HVV面试题 - 2025年3月19日 16:42

靶场工具,用PHP代码编写而成。需要PHP和Apache环境运行。

PHP和Apache环境的安装,参考《[D01-Windows安装phpstudy](https://wiki.bafangwy.com/doc/621/ "D01-Windows安装phpstudy")》。

# 1、下载xsslabs工程

网盘下载PHP代码工程

链接:https://pan.baidu.com/s/1uZ...

教程合集 - 2025年6月9日 09:39

# 使用说明

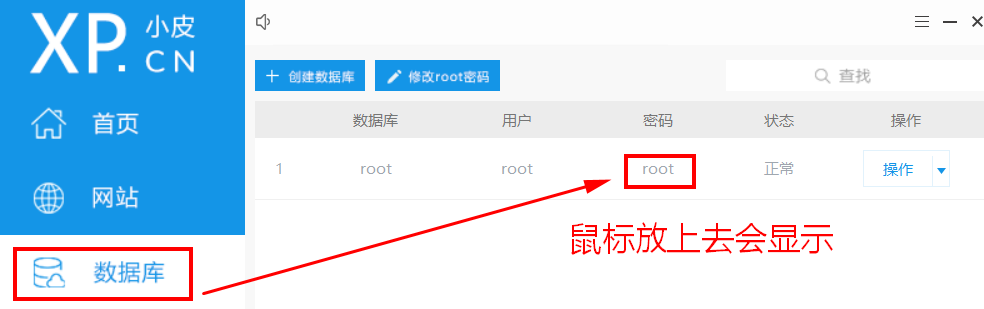

1、使用小皮面板启动MySQL 5.7

数据库的账号和密码都必须是 `root`

启动MySQL:

确认密码:

2...

课程问题 - 2025年11月17日 14:49

# 说明

upload-labs是一款开源的练习web漏洞的

靶场工具,用PHP代码编写而成。需要PHP和Apache环境运行。

安装小皮面板phpstudy参考:

https://wiki.bafangwy.com/doc/621/

自己安装PHP和Apache,参考:

https://wiki.bafangwy.com/doc/792/

教程末尾有各种问题的解决办法!

# 1、下载u...

教程合集 - 2025年8月8日 13:10

靶场(dvwa或者pikachu)

提交 `http://虚拟机IP:3000/hook.js`

通过F12查看网络请求,可以看到获取hook.js文件的请求是报错的

500 Internal Server Error

# 问题排查

在Kali中打开火狐浏览器...

软件工具使用类 - 2024年7月31日 15:53

# 说明:

DVWA是一款开源的练习web漏洞的

靶场工具,用PHP代码编写而成。需要PHP和Apache环境运行。

PHP和Apache环境的安装,参考《[D01-Windows安装phpstudy](https://wiki.bafangwy.com/doc/621/ "D01-Windows安装phpstudy")》。

教程末尾有各种问题的解决办法!

# 0、前置工作

1、需要先启动Ap...

教程合集 - 2024年11月2日 15:22

"security=low; PHPSESSID=1bb5f3949c82fd1a20254fed0215a675" -s -v --reverse-check

```

**将上述命令中的url等参数替换成你自己的

靶场url**

教程合集 - 2025年5月8日 09:45

3/

vulhub

靶场安装参考:

https://wiki.bafangwy.com/doc/641/

本文涉及的工具:

JNDI-Injection-Exploit-1.0.jar

>d 演示环境:

CentOS 7

# 1、启动

靶场

```

cd /var/local/soft/vulhub/log4j/CVE-2021-44228

docker-compose up -d

docke...

课程问题 - 2025年9月13日 10:56

靶场为例:

反射型 GET:

`python xsstrike.py -u "http://localhost/pikachu/vul/xss/xss_reflected_get.php?message=1&submit;=submit"`

注意,对message参数扫描的结果在最前面:

# 3、注意事项

在进行

靶场练习的时候,记得关闭网站防护

附录:

安全狗拦截不生效

https://wiki.bafangwy.com/doc/797/

教程合集 - 2025年6月27日 15:22